LibSSH auth bypass (CVE-2018-10933)

CVE-2018-10933

攻击者可在不进行身份验证的情况下创建连接,进而获取未授权的访问权限。

服务器等待 SSH2_MSG_USERAUTH_REQUEST 消息,其中包含了客户端的用户名和密码,以验证身份,验证成功后给客户端返回 SSH2_MSG_USERAUTH_SUCCESS 消息;

客户端通过给服务器发送 SSH2_MSG_USERAUTH_SUCCESS 消息绕过身份验证的过程。

漏洞发现

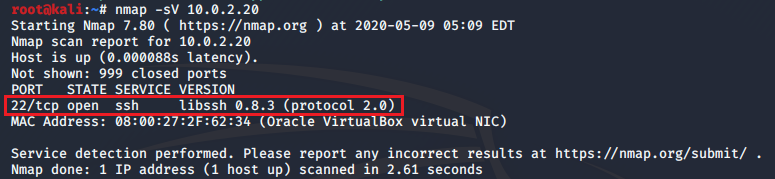

使用 nmap 扫描目标主机,探测开放的端口及其服务/版本信息

1 | nmap -sV 10.0.2.20 |

目标主机在 22 端口设置 SSH 服务,版本为 0.83 ,存在漏洞

漏洞利用

使用 python 脚本 进行漏洞利用

参阅

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Jckling's Blog!

评论